En este artículo me gustaría transmitir las impresiones del evento que organizamos en AIJU la semana pasada, “Hacia la seguridad informática en la PYME”, una jornada enmarcada dentro de los ciclos formativos que CLAVEi realiza con distintos colectivos y sobre distintas materias relacionadas con la tecnología, siempre preocupándonos de los temas más actuales. En este caso tocó el turno de la ciberseguridad.

Todos coincidimos en que vivimos en un mundo conectado, MUY conectado, y que en nuestras organizaciones contamos con muchos procesos que requieren el uso de Internet. Ahora imaginemos un día sin Internet:

- Nuestra tienda online o web corporativa dejaría de funcionar.

- No podríamos enviar, ni recibir e-mails.

- No podríamos consultar nuestros activos bancarios.

- Otros procesos de comerciales, proveedores, clientes, etc. dejarían de funcionar.

Hoy en día Internet se ha convertido en un elemento necesario. En muchas ocasiones, más necesario que una propia oficina física (bendito teletrabajo…). Se calcula que hay mil millones de usuarios de Internet y por desgracia, el crimen organizado ha llegado al ciberespacio, y ha venido para quedarse.

Todos hemos sufrido o conocido algún incidente de seguridad, TODOS, y en esto soy contundente ya que el que niegue esta afirmación, es porque no ha detectado el incidente. Esto se aplica al entorno empresarial: Sea nuestra empresa una pequeña pyme, una empresa modélica para la sociedad, o una fábrica de armas nucleares, somos el objetivo de los cibercriminales, los mal llamados hackers.

DEFACEMENT, robo de la identidad

Durante el evento les mostramos a nuestros amigos del sector del juguete como algunas PYMES se esta región habían sufrido incidentes de seguridad en formato DEFACEMENT. Este tipo de ataques consiste en la sustitución de la imagen de la empresa en la WEB por la imagen que el cibercriminal quiere, siendo el habitual reivindicaciones políticas. Os pongo un ejemplo.

Ejemplo de Defacement, donde la cuenta de Twitter de una empresa, tras un robo de identidad, aparece la imagen corporativa de la competencia.

Los asistentes coincidieron en que no es un fenómeno de las grandes empresas, de las noticias en TV, ni de organizaciones de dudosa reputación, les ocurre a todo tipo de empresas a diario.

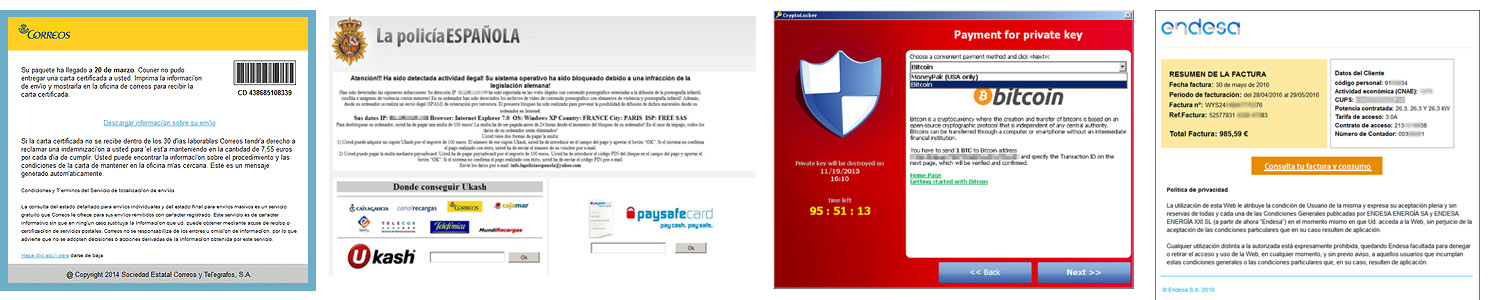

RANSOMWARE, secuestro de los datos

Tras hacer un pequeño repaso al resto de amenazas más habituales, como el temido RANSOMWARE que secuestra el ordenador con una imagen, y nos amenaza con borrar todos los datos de nuestro equipo si no pagamos un rescate.

Emails suplantando a empresas como Correos, Endesa o la Policía son una de las vías de infección del Ransomware

AUDITORIAS DE SEGURIDAD

Tras poner en situación a los asistentes, pasamos a la parte de formación pura y dura, que daba el nombre a las jornadas, las auditorías de seguridad

Se hizo un repaso a las fases de una auditoria de seguridad y a la necesidad de contar con sistemas de detección y monitorización. Durante el desarrollo de las fases se fueron mostrando ejemplos de los procedimientos que el auditor efectúa para conseguir el resultado esperado de una auditoria de seguridad: comprobar la eficacia de los sistemas de seguridad informática y la exposición de información sensible no controlada. ¿Imaginas a uno de nuestros auditores disfrazado de técnico de extintores para entrar en tu empresa? ¿Imaginas a uno de nuestros auditores enviando correos a los empleados para intentar robar sus contraseñas?

Fue una mañana divertida y esperamos que enriquecedora para todos los asistentes, que aprendieron sobre las amenazas actuales y como realizar auditorías de seguridad para comprobar sus instalaciones, y por supuesto, nosotros desde CLAVEi nos llevamos vuestras inquietudes y necesidades que son el CORE de nuestro esfuerzo.

¡Muchas gracias por leernos!

Joaquín es consultor de seguridad informática en CLAVEi, cuenta con certificación Most Value Professional de Microsoft y amplia experiencia en ESET España. Es autor del blog INSEGUROS